AMD处理器近15年Sinkclose漏洞影响揭秘

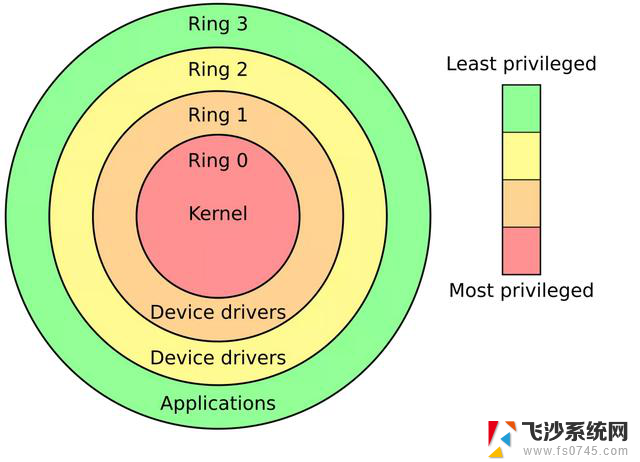

周六,IOActive首席安全顾问恩里克-尼西姆(Enrique Nissim)和副首席安全顾问克日什托夫-奥库普斯基(Krzysztof Okupski)在题为 AMD Sinkclose:Universal Ring-2 Privilege Escalation(通用Ring-2 权限升级))的演示文稿中发表了漏洞研究报告。

根据该团队的介绍,其团队注意到一个被称为"系统管理模式"的执行模式安全所需的组件中存在漏洞。这种模式为攻击者提供了一种用途广泛、破坏力强大的执行方法。该漏洞对操作系统级保护(如在线游戏中常用的反病毒、反恶意软件和反作弊解决方案)是不可见的。

利用该漏洞并不容易(幸好如此),因为攻击者需要先访问系统内核。如果成功,坏人就可以使用 Ring-0 权限获得 Ring-2 权限,从而安装无法检测的 Bootkit。引导工具包是针对系统主引导记录而设计的恶意软件。一旦安装,就无法轻易检测或删除。在某些情况下,成功的攻击甚至可以在完全重新安装操作系统后继续存在。在这种情况下,受影响的机器可能需要彻底更换,而不是一般的恶意软件清除和修复。

尽管最近才被报告和追踪为CVE-2023-31315,但 Sinkclose 漏洞似乎是一个长期存在的问题,在过去 18 年中,AMD 的许多工作站和服务器级 CPU 都没有发现该漏洞。根据 AMD 的产品安全公告,该漏洞影响到其数据中心 CPU、图形解决方案、嵌入式处理器、台式机、HEDT、工作站和移动产品线中的许多处理器。

IOActive 的研究人员在 AMD 公布该问题的 10 个月前就向 AMD 披露了这一问题,使该芯片制造商在公布之前有时间审查和解决这一问题。AMD 已经发布了针对 EPYC 和 Ryzen CPU 的缓解措施。AMD 发言人介绍说,针对嵌入式处理器和其他受影响产品的其他缓解措施将很快发布。不过,该公司没有提供官方时间表。

虽然最初的消息和潜在的损害听起来很可怕,但用户暂时可以放心,因为这个漏洞近二十年来一直未被发现,黑客似乎也从未利用过它。考虑到 AMD 的补救措施以及攻击者在获取内核级访问权限方面所面临的固有困难,该漏洞被广泛利用的可能性很小。

- 上一篇: 英特尔下一代标压处理器将拥有三种核心,性能更强大

- 下一篇: 探讨一款配置与众不同的Windows掌机

AMD处理器近15年Sinkclose漏洞影响揭秘相关教程

-

AMD处理器安全漏洞曝光:已存在18年,数亿处理器受影响!

AMD处理器安全漏洞曝光:已存在18年,数亿处理器受影响!2024-08-14

-

揭秘新购CPU寿命真相:保证您购买的处理器寿命长久

揭秘新购CPU寿命真相:保证您购买的处理器寿命长久2024-04-02

-

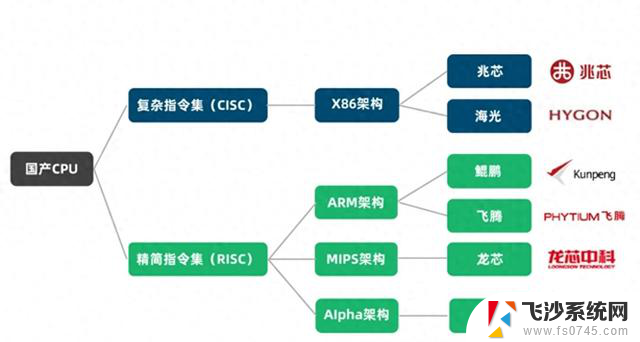

国产CPU对比:6大处理器自主可控程度大揭秘

国产CPU对比:6大处理器自主可控程度大揭秘2024-08-30

-

6大国产CPU中,有2大已经胜出了?揭秘最强国产处理器!

6大国产CPU中,有2大已经胜出了?揭秘最强国产处理器!2023-11-15

- AMD财报揭秘:低估之下的秘密武器是什么?

- 服务器内部大揭秘(CPU、内存、硬盘):揭秘服务器内部工作原理和性能优化技巧

- AMD Zen5处理器性能无敌?暴涨45%,性能超越Intel处理器

- 微软圣诞丑毛衣2021:今年最丑的视频揭秘

- 转:AI PC元年降临!Intel、AMD抢推神经网络处理器,颠覆传统计算!

- AMD锐龙9000系列处理器性能对比:中高端处理器横向竞争分析

- 如何查看显卡型号和性能参数的详细步骤?快速了解显卡配置和性能指标

- NVIDIA RTX 5090新一代旗舰卡大曝光:接口、功耗巨变 售价猛涨

- 微软新专利展示折叠屏Surface Phone正面形态

- AMD AI9 365处理器掌机全新登场,性能强劲,售价仅需7699元

- 微软总裁:“中国正在科技领域赶上西方”:科技领域中国崛起的趋势如何助力实现领先地位?

- 极摩客EVO-X1迷你主机上新:HX 370处理器,定价5299元,性价比超高!

系统资讯推荐

- 1 如何查看显卡型号和性能参数的详细步骤?快速了解显卡配置和性能指标

- 2 AMD AI9 365处理器掌机全新登场,性能强劲,售价仅需7699元

- 3 微软总裁:“中国正在科技领域赶上西方”:科技领域中国崛起的趋势如何助力实现领先地位?

- 4 极摩客EVO-X1迷你主机上新:HX 370处理器,定价5299元,性价比超高!

- 5 AMD全球裁员上千人,市场“吓坏”!英伟达能否赶上?

- 6 Windows 11今起可以直接运行安卓APP了,微软操作系统迎来重大更新

- 7 涉及1000名员工!AMD宣布全球裁员4%,中国区也受影响,员工如何应对?

- 8 英伟达RTX 50系列显卡蓄势待发,40系列步入清仓阶段2022最新

- 9 摩尔线程启动IPO上市辅导,中国英伟达估值255亿!

- 10 AMD良心! ZEN6锐龙不换接口,性能强大,不用担心接口兼容问题

win10系统推荐

系统教程推荐

- 1 win11如何投屏到电视机上 海信电视投屏设置步骤

- 2 win11笔记本颜色怎么调 电脑屏幕颜色调节方法

- 3 win11ait+tab不能切换 win11 alt tab切换不了窗口的解决方法

- 4 win11任务栏图标大小修改 win11任务栏图标大小调整方法

- 5 电脑win10动态壁纸 win10电脑动态壁纸设置步骤

- 6 win11文件夹右键更多选项 Win11右键菜单显示更多选项怎么设置

- 7 win11电脑自带的画图在哪里 Win11画图工具打开方法

- 8 win11可以开热点么 笔记本电脑如何创建热点

- 9 win11便签 华为手机 秒记记事桌面便签设置方法

- 10 win 10电脑连不上网络怎么办 笔记本连接不上无线网络怎么办